عزز تهديد مرتبط بكوريا الشمالية من استراتيجيته في الهندسة الاجتماعية. دمج هذا الفريق حيل مدعومة بالذكاء الاصطناعي في عمليات اختراق تركز على العملات الرقمية، حسب تقرير جديد من فريق ماندينت التابع لجوجل.

تعكس هذه العملية تطورًا مستمرًا في النشاط السيبراني المرتبط بالدولة والذي يستهدف قطاع الأصول الرقمية، الذي شهد زيادة ملحوظة في 2025.

مكالمة زووم مزيفة تُسبب هجوم برمجيات خبيثة على شركة العملات الرقمية

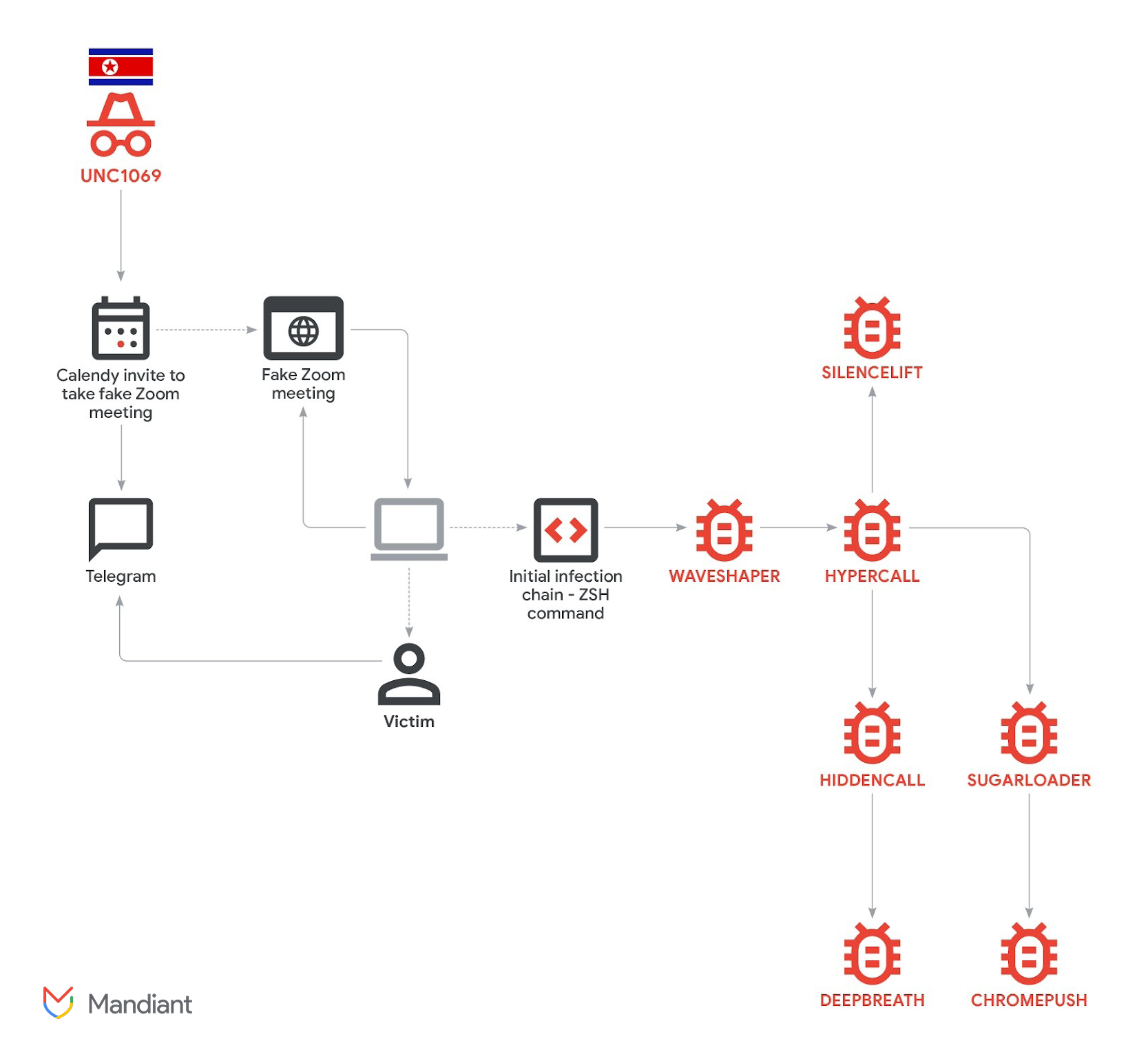

في تقريرها الأخير، شرحت ماندينت تحقيقها بشأن اختراق استهدف شركة تكنولوجيا مالية تنشط في قطاع العملات المشفرة. أُسند الهجوم إلى UNC1069. يعد هذا الفريق مجموعة تهديدات مالية الدافع نشطة منذ 2018 على الأقل، وترتبط بكوريا الشمالية.

ذكر التقرير أن ماندينت لاحظت تطور هذا الفاعل في تكتيكاته، وتقنياته، وإجراءاته (TTPs)، وأدواته، وأهدافه. منذ 2023 على الأقل، حولت المجموعة تركيزها من تقنيات التصيد المتقدم والتمويل التقليدي (TradFi) نحو صناعة Web3 ، مثل البورصات المركزية (CEX)، ومطوري البرمجيات في المؤسسات المالية، وشركات التكنولوجيا العالية، والأفراد في صناديق رأس المال الاستثماري.

ذكر المحققون أن الاختراق بدأ بحساب تيليجرام مخترق يخص مديرًا في صناعة العملات الرقمية. استخدم المهاجمون الملف الشخصي المسروق للتواصل مع الضحية. بنوا الثقة تدريجيًا قبل إرسال دعوة عبر Calendly لعقد اجتماع فيديو.

وجه رابط الاجتماع الضحية إلى نطاق زووم مزيف مستضاف على بنية تحتية يسيطر عليها منفذو التهديد. أثناء المكالمة، أفاد الضحية برؤية ما يبدو أنه فيديو ديب فيك لمدير تنفيذي من شركة عملات رقمية أخرى.

أضاف التقرير أن ماندينت لم تتمكن من استعادة أدلة جنائية للتحقق بشكل مستقل من استخدام نماذج الذكاء الاصطناعي في هذه الحادثة تحديدًا، إلا أن الحيلة المبلغ عنها مشابهة لحادثة أُبلغ عنها علنًا مسبقًا بصفات مماثلة، حيث تم استخدام مقاطع ديب فيك أيضًا حسب الادعاءات.

أنشأ المهاجمون انطباعًا بوجود مشاكل صوتية في الاجتماع لتبرير الخطوة التالية. ووجهوا الضحية لتشغيل أوامر إصلاح الأعطال على جهازه.

صممت تلك الأوامر لكلا نظامي macOS وWindows، وبدأت سرًا سلسلة عدوى أدت إلى نشر عدة مكونات برمجيات خبيثة.

حددت مانديانت سبعة عائلات مميزة من البرمجيات الخبيثة التي تم نشرها أثناء الاختراق. تم تصميم الأدوات لسرقة بيانات Keychain ، واستخراج ملفات تعريف ارتباط المتصفح وبيانات تسجيل الدخول ، والوصول إلى معلومات جلسات تيليغرام ، وجمع ملفات حساسة أخرى.

قيّم المحققون أن الهدف كان مزدوجًا: تمكين سرقة العملات الرقمية المحتملة وجمع بيانات يمكن أن تدعم هجمات الهندسة الاجتماعية المستقبلية.

كشفت التحقيقات عن حجم غير معتاد من الأدوات الخبيثة التي أُسقطت على مضيف واحد. أشار ذلك إلى جهد مستهدف للغاية لجمع أكبر قدر ممكن من البيانات من الفرد الذي تم اختراقه.

يعد هذا الحادث جزءًا من نمط أوسع وليس حالة منفردة. في ديسمبر 2025، أفاد موقع BeInCrypto أن جهات مدعومة من كوريا الشمالية حولت أكثر من 300 مليون $ من خلال انتحال صفة شخصيات موثوقة في القطاع خلال اجتماعات احتيالية على زووم وميكروسوفت تيمز.

أظهرت وتيرة النشاط على مدار العام بأنها أكثر لفتًا للانتباه. في المجمل، تحملت مجموعات التهديد الكورية الشمالية مسؤولية سرقة أصول رقمية بقيمة 2,02 مليار $ في عام 2025 ، أي بزيادة 51% عن العام السابق.

كشفت تشينأناليسيس أيضًا أن مجموعات الاحتيال المرتبطة على السلسلة بمزودي خدمات الذكاء الاصطناعي تُظهر كفاءة تشغيلية أعلى بكثير من تلك التي تفتقر إلى هذه الروابط. ذكرت الشركة أن هذا الاتجاه يشير إلى مستقبل يصبح فيه الذكاء الاصطناعي مكونًا قياسيًا في معظم عمليات الاحتيال.

مع تزايد سهولة الوصول إلى أدوات الذكاء الاصطناعي وتطورها، أصبح إنشاء فيديوهات عميقة مزيّفة أمرًا أسهل من أي وقت مضى. سيختبر الوقت القادم ما إذا كان قطاع العملات الرقمية يستطيع تكييف تدابير الأمان لديه بسرعة كافية لمواجهة هذه التهديدات المتقدمة.