خسر متداول عملات رقمية مبلغ 50 مليون دولار أمريكي من تيثر USDT بعد تعرضه لهجوم متطور يُعرف باسم هجوم "تسميم العنوان".

ذكر تقرير شركة أمن البلوكشين Scam Sniffer في 20 ديسمبر أن الهجوم بدأ بعد أن أرسل الضحية معاملة تجريبية صغيرة بقيمة 50 دولار إلى عنوانه الخاص.

كيف تم تنفيذ مخطط تسميم العنوان

يعتمد المتداولون هذا الإجراء الاحترازي القياسي للتأكد من إرسال الأموال إلى العنوان الصحيح.

ومع ذلك، نبه هذا النشاط سكريبتًا آليًا يديره المهاجم، وقام فورًا بإنشاء عنوان محفظة "مزيف" مشابه.

صُمم العنوان المزيف ليطابق عنوان المستلم المقصود في بداية ونهاية سلسلة الأحرف والأرقام، حيث تظهر الاختلافات في الحروف الوسطى فقط، ما يصعب كشف الاحتيال من النظرة الأولى.

بعد ذلك، أرسل المهاجم كمية ضئيلة من العملات الرقمية من العنوان المزيف إلى محفظة الضحية.

أدى تنفيذ تلك المعاملة إلى إدراج العنوان الاحتيالي في سجل معاملات الضحية الحديثة، حيث تعرض العديد من واجهات المحافظ جزءًا فقط من تفاصيل العنوان.

اعتمد الضحية على هذا الاختصار البصري، ونسخ العنوان من سجل معاملاته دون التأكد من السلسلة الكاملة. وبدلًا من تحويل الأموال إلى محفظة شخصية آمنة، قام المتداول بتحويل 49 999 950 USDT مباشرة إلى المهاجم.

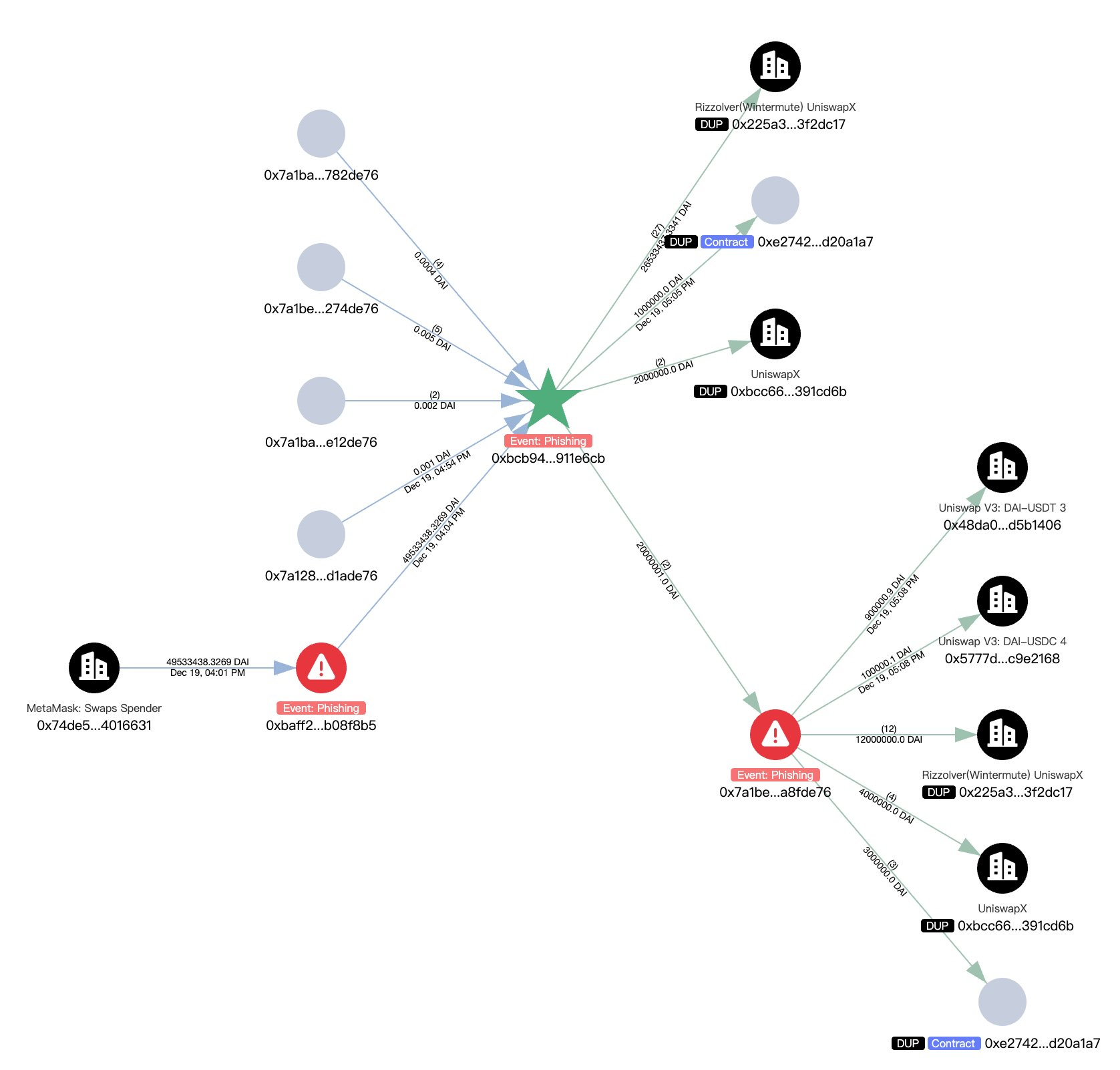

وفقا لسجلات البلوكشين، انتقل المهاجم الخبيث فور استلام الأموال إلى الحد من خطر مصادرة الأصول. حيث قام المهاجم مباشرة بتحويل USDT المسروقة—التي يمكن لمُصدرها تجميدها—إلى عملة DAI المستقرة باستخدام MetaMask Swap.

ثم حوّل المهاجم الأموال إلى نحو 16 680 ETH.

ولزيادة إخفاء أثر المعاملات، أودع المهاجم ETH في Tornado Cash. ويوفر هذا التطبيق اللامركزي خدمة خلط صممت لفصل الرابط المرئي بين عنوان المرسل والمستقبل.

الضحية تعرض مكافأة بقيمة مليون دولار

حاول استرجاع الأصول، فأرسل الضحية رسالة على السلسلة عارضًا مكافأة القبعة البيضاء بقيمة ١ مليون دولار مقابل استرداد ٩٨% من الأموال المسروقة.

ذكر الرسالة، "لقد قمنا رسميًا بتقديم قضية جنائية. بمساعدة هيئات إنفاذ القانون، ووكالات الأمن السيبراني، والعديد من بروتوكولات البلوكشين، جمعنا بالفعل معلومات استخباراتية كبيرة وقابلة للتنفيذ حول أنشطتك"، قال.

حذرت الرسالة أن الضحية سيتخذ إجراءات قانونية "بلا هوادة" إذا لم يمتثل المهاجم خلال ٤٨ ساعة.

صرح الضحية، "إذا لم تمتثل: سنصعد الأمر من خلال القنوات القانونية والدولية لتطبيق القانون. سيتم كشف هويتك ومشاركتها مع السلطات المختصة. سنتابع الإجراءات الجنائية والمدنية بلا هوادة حتى تتحقق العدالة الكاملة. هذا ليس طلبًا. تمنح فرصة أخيرة لتجنب عواقب لا رجعة فيها".

يسلط الحادث الضوء على ضعف مستمر في كيفية عرض محافظ العملات الرقمية معلومات المعاملات وكيفية استغلال المهاجمين لسلوك المستخدم بدلاً من ثغرات في شيفرة البلوكشين.

حذر المحللون الأمنيون مرارًا من أن ممارسة مزودي المحافظ في اختصار سلاسل العناوين الطويلة لأغراض سهولة الاستخدام والتصميم تخلق مخاطرة دائمة.

إذا لم يتم حل هذه المشكلة، من المرجح أن يواصل المهاجمون استغلال ميل المستخدمين للتحقق فقط من أول وآخر بضعة أحرف من العنوان.