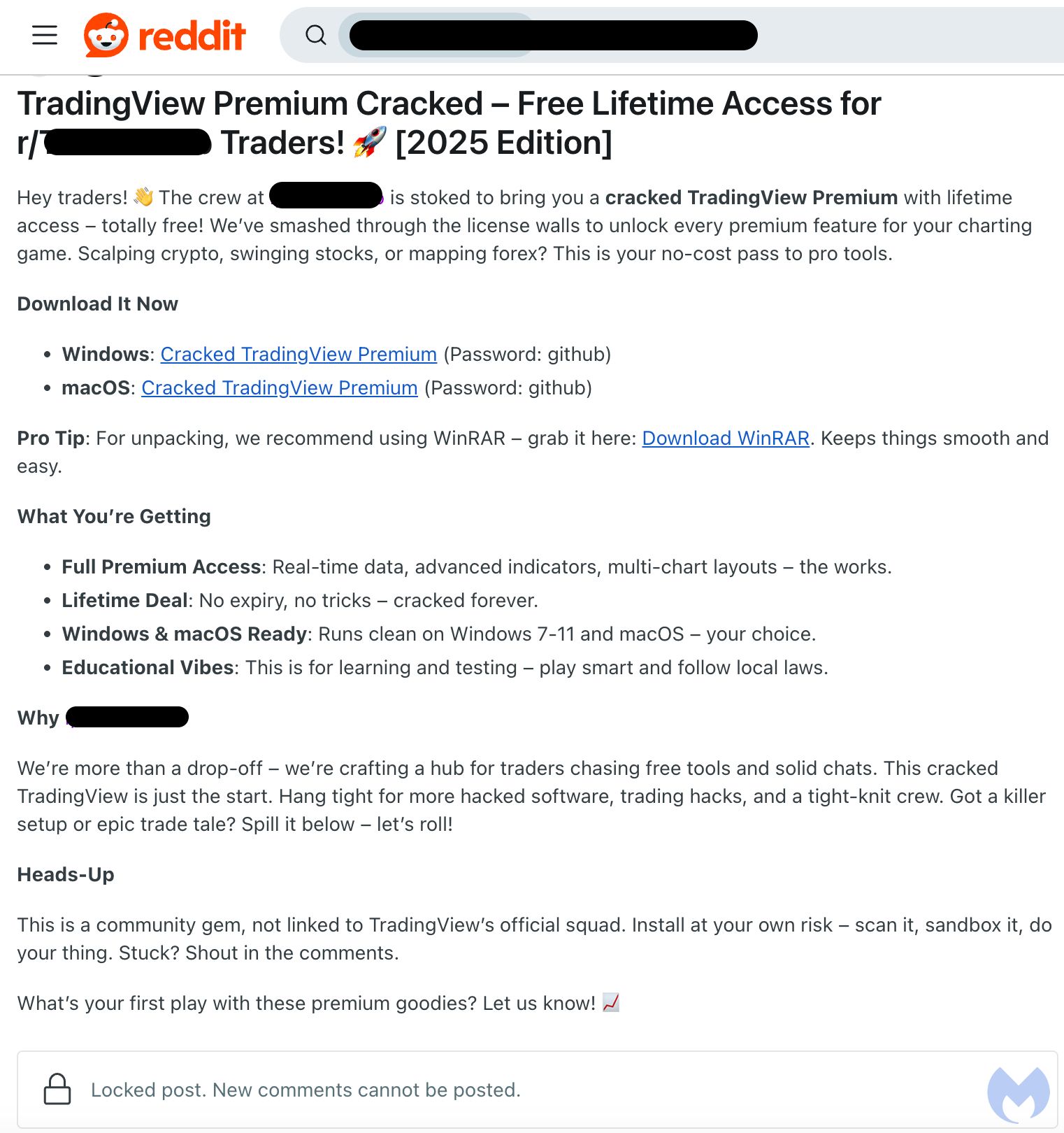

وفقًا لـ Malwarebytes، حملة احتيال برمجيات خبيثة متطورة تستهدف متداولي العملات الرقمية. تستغل الحملة رغبتهم في الحصول على أدوات متميزة مجانية من خلال توزيع برمجيات سرقة المعلومات Lumma Stealer وAtomic Stealer (AMOS) عبر منشورات Reddit.

هذا البرنامج الضار، الذي يتظاهر بأنه نسخ مخترقة من منصة التداول الشهيرة TradingView، يقوم بتفريغ محافظ العملات الرقمية للضحايا وسرقة البيانات الشخصية الحساسة.

تنبيه احتيال العملات الرقمية: TradingView المخترق ينشر برامج ضارة

في أحدث مدونة لها، حذرت شركة الأمن السيبراني من أن المحتالين يستهدفون المجتمعات الفرعية على Reddit التي تركز على العملات الرقمية ويعرضون وصولًا مجانيًا مدى الحياة مزيفًا إلى ميزات TradingView المتميزة.

“تم تنبيهنا إلى وجود برمجيات سرقة لنظامي Mac وWindows يتم توزيعها حاليًا عبر منشورات Reddit تستهدف المستخدمين الذين يشاركون في تداول العملات الرقمية. أحد الطعوم الشائعة هو نسخة مخترقة من منصة التداول الشهيرة TradingView”، كما ورد في المدونة.

وعد "نسخة مخترقة" — ميزات متميزة غير مقفلة بدون تكلفة — أثبت أنه طعم لا يقاوم للمستخدمين غير المشتبهين. ومع ذلك، فإن تنزيل هذه النسخ غير القانونية يأتي بثمن باهظ.

“لقد تسببت هاتان العائلتان من البرمجيات الخبيثة في دمار، حيث نهبت البيانات الشخصية للضحايا ومكنت موزعيها من تحقيق مكاسب كبيرة، معظمها عن طريق السيطرة على محافظ العملات الرقمية”، أضاف المنشور.

لا سيما أن تحقيق Malwarebytes أبرز حملة برمجيات خبيثة متطورة. تستخدم هذه الحملة طبقات متعددة من التعتيم، وبنية تحتية قديمة، وتكتيكات الهندسة الاجتماعية لسرقة البيانات الحساسة.

عند فحص رابطين للتنزيل، وجدت Malwarebytes أن الملفات مستضافة على موقع ويب غير ذي صلة ومشبوه. علاوة على ذلك، فهي مضغوطة مرتين ومحمية بكلمة مرور. وهذا يشير إلى أنها ليست برامج شرعية.

على نظام Windows، يتم تسليم البرمجيات الخبيثة عبر ملف BAT مشفر. ثم ينفذ برنامج AutoIt ضار. علاوة على ذلك، وفقًا للتحقيق، تتواصل هذه البرمجيات الخبيثة مع خادم تم تسجيله مؤخرًا بواسطة فرد في روسيا.

في الوقت نفسه، حددت Malwarebytes البرمجيات الخبيثة على نظام macOS كنسخة من AMOS، وهي برمجيات سرقة معلومات تستهدف أنظمة Mac. تتحقق البرمجيات الخبيثة من وجود الآلات الافتراضية لمحاولة تجنب الكشف وتخرج إذا اكتشفت واحدة.

يقوم نوع البرمجيات الخبيثة هذا بسرقة بيانات المستخدم الحساسة، بما في ذلك بيانات اعتماد المتصفح، ومعلومات محفظة العملات المشفرة، والتفاصيل الشخصية، إلى خادم مستضاف في سيشيل.

“ما يثير الاهتمام في هذا المخطط بالذات هو مدى تورط الناشر الأصلي، حيث يمر عبر الموضوع ويكون 'مفيدًا' للمستخدمين الذين يطرحون أسئلة أو يبلغون عن مشكلة”، كما كشفت التحقيقات.

بالإضافة إلى حملة البرمجيات الخبيثة هذه، تشكل التهديدات الناشئة الأخرى مخاطر كبيرة على مجتمع العملات المشفرة. على سبيل المثال، كشف Scam Sniffer أن القراصنة يستخدمون مواقع Microsoft Teams مزيفة لتوزيع البرمجيات الخبيثة على مستخدمي العملات المشفرة. وهذا يؤدي بدوره إلى اختراق البيانات، وسرقة بيانات الاعتماد، واختطاف الجلسات، واستنزاف المحافظ.

يأتي هذا بعد فترة وجيزة من اكتشاف مايكروسوفت لستيلاتشي رات، وهو حصان طروادة للوصول عن بعد يستهدف بشكل خاص مستخدمي العملات المشفرة. يقوم ستيلاتشي رات بسرقة معلومات النظام، وبيانات تسجيل الدخول، وبيانات المحفظة الرقمية، مع التركيز على 20 امتدادًا لمحفظة العملات المشفرة على كروم.

في الوقت نفسه، كشف تقرير كاسبرسكي السابق عن اتجاه مقلق آخر: مجرمو الإنترنت يبتزون مؤثري يوتيوب بادعاءات حقوق طبع ونشر زائفة. يجبر الابتزاز هؤلاء على الترويج لحصان طروادة لتعدين العملات المشفرة، SilentCryptoMiner، مما يزيد من مخاطر الأمان التي يواجهها مجتمع العملات المشفرة.