الاختراق الأخير بقيمة 1,5 مليار دولار لمنصة بايبت حول مجموعة لازاروس الكورية الشمالية إلى واحدة من أكبر 15 حاملي إيثريوم في العالم. أرسل الاختراق موجات صدمة عبر فضاء العملات الرقمية، مما نبه المستخدمين الذين كانوا يعتقدون سابقًا أن إيثريوم من بين الشبكات الأكثر أمانًا ولامركزية.

في محادثة مع BeInCrypto، ناقش ممثلون من Holonym وCartesi وKomodo Platform تداعيات هذا الاختراق، والخطوات للحد من مواقف مماثلة في المستقبل، وكيف يمكن استعادة الثقة العامة في إيثريوم.

نوع مختلف من الاختراق

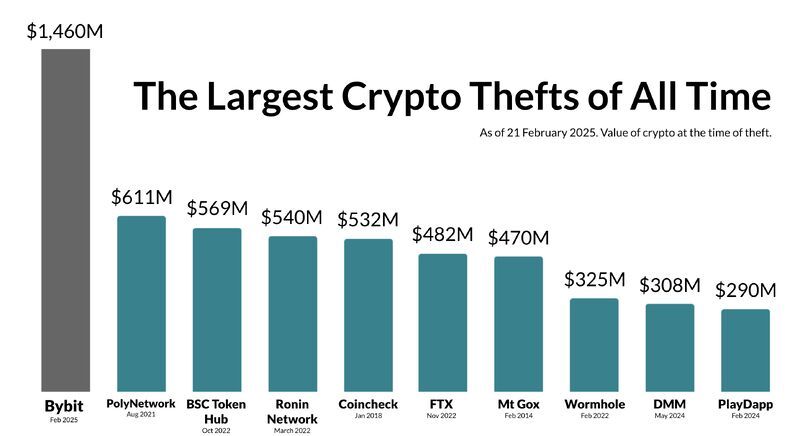

هز اختراق بايبت مجتمع العملات الرقمية ليس فقط بسبب كمية الأموال المسروقة ولكن أيضًا بسبب طبيعة الاختراق.

بينما تضمنت اختراقات تبادل العملات الرقمية الأخرى، مثل حلقة Mt. Gox في 2014 أو اختراق Coincheck في 2018، مفاتيح خاصة أو اختراقات مباشرة لمحافظ التبادل، كانت حالة بايبت مختلفة.

بدلاً من سرقة المفاتيح الخاصة، قام القراصنة بالتلاعب بعملية توقيع المعاملات، مما يشير إلى أنه كان هجومًا على مستوى البنية التحتية. تم استهداف عملية توقيع المعاملات بدلاً من تخزين الأصول نفسها.

تتبع التحليل الجنائي لاختراق بايبت الاختراق إلى Safe Wallet، وهي بنية تحتية لمحفظة متعددة التوقيعات مقدمة من طرف ثالث. تستخدم Safe Wallet العقود الذكية وملفات JavaScript المخزنة في السحابة على AWS S3 لمعالجة وتأمين المعاملات.

تمكن القراصنة من تعديل المعاملات سرًا عن طريق حقن JavaScript ضار في تخزين AWS S3 الخاص بـ Safe Wallet. لذلك، على الرغم من أن نظام بايبت لم يتم اختراقه مباشرة، إلا أن القراصنة قاموا بتغيير وجهة التحويلات التي وافقت عليها بايبت.

كشفت هذه التفاصيل عن خلل أمني خطير. تصبح التكاملات من الأطراف الثالثة نقاط ضعف حتى لو قامت منصة التبادل بتأمين أنظمتها.

مجموعة لازاروس من بين أكبر حاملي الإيثريوم

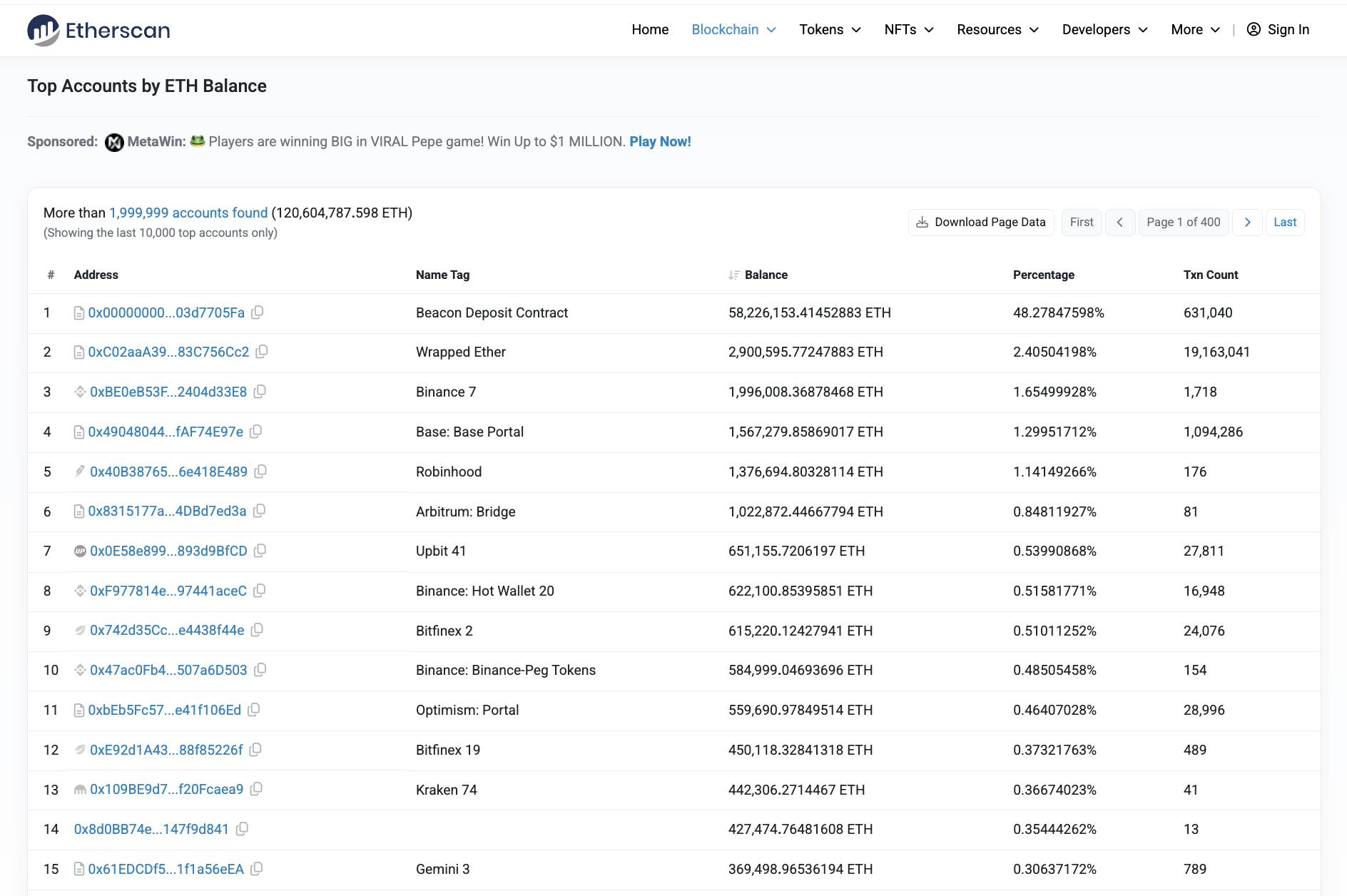

بعد الاختراق الضخم، أصبحت كوريا الشمالية من بين أكبر 15 حاملي إيثريوم.

وفقًا لبيانات on-chain، جيميني، التي كانت تحتل المركز الخامس عشر سابقًا، تحتفظ بـ 369 498 ETH في محفظتها على إيثريوم. منذ أن سرق قراصنة بايبت أكثر من 401 000 ETH، فقد تجاوزوا الآن جيميني في الملكية.

الحقيقة أن مجموعة مشهورة مثل لازاروس، المسؤولة عن عدة اختراقات بارزة في قطاع العملات الرقمية، تحتفظ الآن بمثل هذه الكمية المهمة من إيثير تثير عدة قضايا ثقة. بينما أشارت التكهنات الأولية إلى ضعف في الطبيعة اللامركزية لإيثريوم، ناناك نهال خالسا، المؤسس المشارك لـ Holonym، يرفض هذا الادعاء.

نظرًا لأن حوكمة إيثريوم وآليات التوافق تعتمد على المدققين بدلاً من حاملي الرموز، فإن احتفاظ مجموعة لازاروس بمثل هذه الكمية الكبيرة من ETH لا يضر باللامركزية العامة للشبكة.

“لازاروس لا تزال تمتلك أقل من 1% من ETH المتداول، لذلك لا أراه ذا صلة كبيرة بخلاف البصريات البسيطة. بينما هو الكثير من ETH، إلا أنهم لا يزالون يمتلكون أقل من 1%. لست قلقًا على الإطلاق”، قال خالسا لـ BeInCrypto.

اتفق كادان ستادلمان، المدير التقني في منصة كومودو، مشددًا على أن تصميم بنية إيثريوم هو مصدر ضعفها.

“يثبت ذلك وجود ثغرة في بنية إيثريوم: يمكن للجهات غير المشروعة توسيع ممتلكاتها بشكل أكبر من خلال استهداف البورصات أو بروتوكولات DeFi، وبالتالي التأثير على ديناميكيات السوق وربما تغيير قرارات الحوكمة في عمليات إيثريوم خارج السلسلة من خلال التصويت على مقترحات التحسين. بينما لم يتم اختراق اللامركزية التقنية لإيثريوم، فإن مجموعة لازاروس قد أضعفت الثقة في إيثريوم”، قال ستادلمن لـ BeInCrypto.

ومع ذلك، بينما لا يمكن لحاملي الرموز التأثير على آليات توافق إيثريوم، يمكنهم التلاعب بالأسواق.

التأثيرات المحتملة والتلاعبات في السوق

على الرغم من أن قراصنة Bybit قد أكملوا بالفعل غسل الأموال المسروقة من ETH، أوضح ستادلمن سلسلة من السيناريوهات المحتملة التي كان يمكن لمجموعة لازاروس تنفيذها بالثروة الضخمة التي جمعوها في الأصل. إحدى الخيارات هي الستاكينغ.

“يعتمد أمان إثبات الحصة في إيثريوم على المدققين الصادقين ومتانة المحافظ، البورصات، وdApps. بينما لا تهدد غنيمة مجموعة لازاروس آلية توافق البلوكشين، حيث أن ممتلكاتهم ليست معروفة بأنها مكدسة، فإنها تثير بالتأكيد شبح أن هذا يمكن تحقيقه. من غير المحتمل أن يفعلوا ذلك، حيث أن الأموال التي سرقوها قد تم تتبعها”، أوضح.

على نفس الخطوط غير المحتملة، يمكن لقراصنة Bybit أن يتسببوا في انخفاض كبير في السوق عن طريق بيع ممتلكاتهم بالكامل.

“ممتلكاتهم تمنحهم فرصة للتلاعب بالأسواق، مثل إذا قاموا بإغراق ممتلكاتهم. سيكون من الصعب القيام بذلك حيث أن ETH الخاصة بهم تم تمييزها. إذا حاولوا تبادل ETH عن طريق البيع، يمكن تجميد أصولهم”، أضاف ستادلمن.

ما يقلق ستادلمن أكثر عند النظر إلى المستقبل هو التأثير الذي يمكن أن تحدثه الاختراقات على بروتوكولات الطبقة الثانية لإيثريوم.

“يمكن لمجموعة لازاروس وشركائها محاولة مهاجمة بروتوكولات الطبقة الثانية مثل Arbitrum وOptimism. يمكن أن يؤدي هجوم الرقابة على الطبقة الثانية إلى تقويض dApps ودفع النظام البيئي نحو مجمعات المعاملات المركزية. سيؤكد ذلك على ضعف إيثريوم”، قال.

بينما لم يتم اختراق شبكة إيثريوم، أكدت هجمات Safe Wallet على الثغرات في أمان النظام البيئي الأكبر.

“لقد زاد الاختراق بالتأكيد من التوترات في النظام البيئي، وخلق توزيع غير متساوٍ للرموز. يبقى السؤال: هل ستحاول مجموعة لازاروس أو مجموعات القرصنة الأخرى المرتبطة بالجهات الحكومية استغلال نظام إيثريوم البيئي، خاصة في الطبقة الثانية؟” اختتم ستادلمن.

كما أثار تساؤلات حول الحاجة إلى معايير أمان أفضل.

التحقق بدلاً من الثقة

جادل خالسا بأن اختراق بايبت، رغم أنه ليس تهديدًا لأمان إيثريوم الأساسي، أبرز الحاجة إلى تحسين معايير الأمان بين المستخدمين.

“القول بأن الاختراق هو مشكلة إيثريوم يشبه القول بأن الموت في حادث سيارة هو مشكلة السيارة عندما لم يرتد السائق حزام الأمان. هل يمكن أن تحتوي السيارة على المزيد من تدابير السلامة؟ نعم، ويجب أن تحتوي. ولكن كما أن حزام الأمان له علاقة قليلة بالسيارة، فإن الاختراق له علاقة قليلة بإيثريوم. إنه بروتوكول وعمل بالضبط كما هو مقصود. المشكلة هي نقص الراحة والمعرفة في حفظ الأصول الرقمية بأمان”، قال.

على وجه التحديد، كشف الحادث عن نقاط ضعف داخل المحافظ متعددة التوقيعات، مما يوضح أن الاعتماد على التكاملات الخارجية يمكن أن يقدم مخاطر كبيرة، حتى مع الأمان الداخلي القوي. في النهاية، حتى أكثر تدابير أمان المحافظ تطورًا تصبح غير فعالة إذا كان يمكن اختراق عملية التوقيع.

أكد خالسا أن تدابير الأمان المثبتة لحفظ الذات موجودة، بينما المحافظ متعددة التوقيعات ليست من بينها. وأضاف أن الوكالات الحكومية كان ينبغي منذ فترة طويلة أن تدعو إلى معايير وممارسات أمان متفوقة.

“العاقبة التي يمكننا جميعًا أن نأمل فيها هي أن نأخذ الأمر بجدية لوقف كوريا الشمالية من سرقة المزيد من الأموال. بينما ليس من دور الحكومة تغيير كيفية تنفيذ حفظ الذات، فإنه من دور الحكومة بالتأكيد تشجيع أفضل الممارسات في الصناعة. كان هذا الهجوم بسبب الأسطورة التي تقول إن المحافظ متعددة التوقيعات للأجهزة آمنة. للأسف، استغرق الأمر هذا الهجوم ليتم الاعتراف به، ولكن يمكن للمعايير الأفضل التي تحددها الوكالات الحكومية أن تشجع على ممارسات أكثر أمانًا دون الحاجة إلى compromises ١,٥ مليار دولار لإيقاظ الصناعة”، أكد.

كما كشف الحادث عن الحاجة إلى التحقق من المعاملات بدلاً من الثقة في التطبيقات الخارجية.

حل للثغرات في الواجهة الأمامية

من خلال حقن جافا سكريبت ضار في خوادم السحابة لمحفظة سيف الضعيفة، أطلقت مجموعة لازاروس هجومًا متطورًا، مما مكنهم من تقليد الواجهة وخداع المستخدمين.

وفقًا لإريك دي مورا، المؤسس المشارك لـ كارتسي، يبرز هذا الاستغلال ضعفًا حرجًا. تكمن المشكلة في الاعتماد على خطوط البناء والنشر المركزية داخل نظام يهدف إلى اللامركزية.

“يعمل حادث سيف كتذكير صارخ بأن ويب٣ آمن فقط بقدر أضعف حلقة فيه. إذا لم يتمكن المستخدمون من التحقق من أن الواجهة التي يتفاعلون معها أصلية، فإن اللامركزية تصبح بلا معنى”، قال.

أضاف دي مورا أيضًا أن هناك اعتقادًا خاطئًا شائعًا في أمان الويب 3 وهو أن اختراق العقود الذكية هو من بين أكثر أشكال اختراق التبادلات فعالية. ومع ذلك، يرى أن استراتيجية مجموعة لازاروس على بايبت تثبت العكس. إن حقن الشيفرة الخبيثة في الواجهة الأمامية أو مكونات خارج السلسلة الأخرى أكثر سلاسة بكثير.

“لم يكن على القراصنة اختراق العقود الذكية أو التلاعب بأنظمة ByBit مباشرة. بدلاً من ذلك، قاموا بحقن الشيفرة الخبيثة في الواجهة الأمامية، مما خدع المستخدمين ليعتقدوا أنهم يتعاملون مع منصة موثوقة”، أوضح.

على الرغم من هذه الثغرات، فإن الانتقال من الأمان القائم على الثقة إلى الأمان القابل للتحقق ممكن.

الحجة للبناء القابل لإعادة الإنتاج

يرى دي مورا أن اختراق بايبت هو دعوة للاستيقاظ لمجتمع الويب 3. ومع إعادة تقييم التبادلات والمطورين لأمانهم، يجادل بأن البنيات القابلة للتحقق والقابلة للتكرار ضرورية لمنع الهجمات المستقبلية.

“في جوهرها، تضمن البنية القابلة للتكرار أنه عند تجميع الشيفرة المصدرية، فإنها تنتج دائمًا نفس المخرجات الثنائية. هذا يضمن أن البرنامج الذي يتفاعل معه المستخدمون لم يتم تغييره من قبل طرف ثالث في مكان ما في خط النشر”، قال.

تقنية البلوكشين ضرورية لضمان حدوث هذه العملية.

“تخيل نظامًا حيث كل بناء للبرمجيات يولد ثنائيات وموارد بطريقة قابلة للتحقق، مع تخزين بصماتها (أو قيم التحقق) على السلسلة. بدلاً من تشغيل هذه البنيات على خوادم السحابة أو أجهزة الكمبيوتر المعرضة للاختراقات الأمنية، يمكن تنفيذها على معالجات مشتركة للبلوكشين أو أوراكل حسابية لامركزية”، قال دي مورا لـ BeInCrypto.

يمكن للمستخدمين مقارنة قيمة التحقق للموارد الأمامية التي يقومون بتحميلها مع البيانات على السلسلة من خلال إضافة أو ميزة في المتصفح. يشير التطابق الناجح إلى واجهة بناء أصلية، بينما يشير التباين إلى احتمال وجود اختراق.

“إذا تم تطبيق نهج البنيات القابلة للتحقق والقابلة للتكرار على SAFE، لكان من الممكن منع الاستغلال. كانت الواجهة الأمامية الخبيثة ستفشل في التحقق من السجل على السلسلة، مما يكشف الهجوم فورًا”، اختتم دي مورا.

يقدم هذا النهج بديلاً مفيدًا للاعتماد على المستخدمين ذوي مستويات المعرفة المتفاوتة في الحفظ الذاتي.

معالجة الفجوات في معرفة المستخدم

مع تزايد تعقيد الهجمات، يمثل نقص معرفة المستخدمين بكيفية حفظ الأصول الرقمية بأمان ثغرة كبيرة.

أحبط اختراق بايبت المستخدمين الذين اعتقدوا في الأصل أن الاعتماد على التكاملات الخارجية سيكون كافيًا لحماية أصولهم. كما أثر على التصور الأوسع لأمان العملات المشفرة.

“هذا يظهر أن العملات الرقمية لا تزال في الغرب المتوحش وفي مرحلة النمو من حيث الأمان. أعتقد أنه في غضون بضع سنوات سيكون لدينا أمان متفوق ولكن في حالته الحالية، فإن خوف الجمهور مبرر تمامًا،" قال خالسا.

في النهاية، سيكون تبني نهج مختلفة أمرًا ضروريًا لمجتمع الويب 3 لبناء نظام بيئي أكثر أمانًا ومرونة. نقطة انطلاق جيدة هي المطالبة بممارسات صناعية أفضل وتقييم دمج البنيات القابلة للتحقق والقابلة لإعادة الإنتاج.