أصبحت المحافظ المرتبطة بالمهاجم الشهير "بلوكشين باندت" نشطة بعد أن كانت خاملة لأكثر من خمس سنوات.

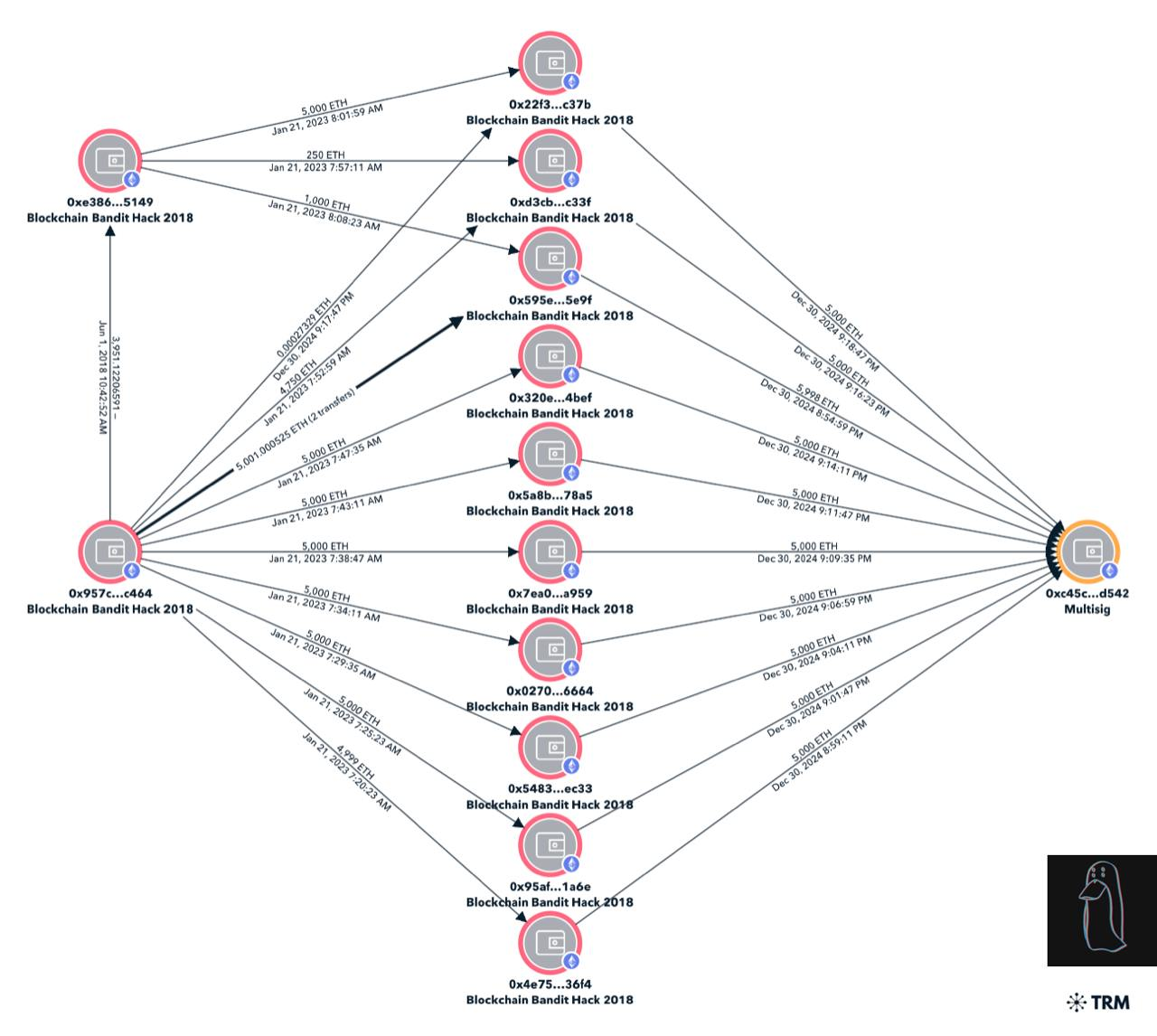

وفقًا للمحقق في العملات الرقمية زاك إكس بي تي: قام المهاجم بتجميع 51000 ETH بقيمة تزيد عن 172 مليون دولار من 10 محافظ مختلفة إلى محفظة متعددة التوقيعات واحدة.

من هو الهاكر بلوكشين باندت؟

أظهر تحليل زاك إكس بي تي أن جميع عناوين المحافظ العشرة المستخدمة في تحويل اليوم كانت نشطة آخر مرة في عام 2018. يعني هذا أن المهاجم قرر الوصول إلى هذه الأموال لأول مرة منذ أكثر من خمس سنوات.

إذًا، من هو هذا "بلوكشين باندت"؟ بالنسبة لأولئك الجدد في عالم العملات الرقمية، من المحتمل أن يكون اسمًا غير مألوف. ومع ذلك، بالنسبة لعشاق العملات الرقمية على المدى الطويل، كان واحدًا من الأسماء الأكثر إثارة وقلقًا في عام 2018.

يعتبر "بلوكشين باندت" اسمًا مستعارًا لمهاجم استغل بشكل منهجي المفاتيح الخاصة الضعيفة على بلوكشين إيثريوم لسرقة العملات الرقمية. أصبح مشهورًا ببساطة عن طريق تخمين المفاتيح الخاصة لعدة محافظ ضعيفة وسرقة ملايين من الأموال.

قام المهاجم بمسح شبكة إيثريوم للبحث عن محافظ مؤمنة بمفاتيح خاصة ضعيفة أو غير عشوائية أو مولدة بشكل سيء. كانت هذه المفاتيح غالبًا نتيجة لأخطاء برمجية أو تنفيذات خاطئة لمكتبات التشفير.

استخدم "بلوكشين باندت" نصوصًا آلية للبحث في البلوكشين عن عناوين ضعيفة. عندما تم تحديد مفتاح ضعيف، كان المهاجم ينقل الأموال بسرعة من المحفظة إلى عنوانه الخاص. في معظم الحالات، كان يمر أيام قبل أن يدرك المالك السرقة.

بشكل عام، تمكن المخترق من سرقة أكثر من 50000 ETH باستخدام هذه التقنية البسيطة من أكثر من 10000 محفظة. جاء اسم "بلوكشين باندت" من ميزة في WIRED في عام 2019 التي كشفت عن نمط هذا الهجوم.

خلال ذلك الوقت، حدد محلل أمني يدعى أدريان بيدناريك كيف استخدم الباندت قائمة مفاتيح مولدة مسبقًا لأتمتة المسح وسحب الأموال من المحافظ الضعيفة في ثوانٍ.

كتب محلل ويب3 بيكس: "ترى، على إيثريوم، المفاتيح الخاصة هي أرقام 256-بت. من المستحيل تقريبًا كسرها بالقوة الغاشمة. لكن بعض المحافظ كانت تستخدم مولدات أرقام عشوائية سيئة، مما أدى إلى إنشاء مفاتيح خاصة ضعيفة. فكر في: password123 أو عبارة استرداد فارغة. كان أحد المفاتيح حرفيًا... '1'. لم يستهدف اللص فقط المفاتيح الخاصة السيئة. بل استغل أيضًا: محافظ ضعيفة تعتمد على العبارات السرية (مثل "Brainwallets") و عقد إيثريوم التي تم تكوينها بشكل خاطئ. جعلته طريقته شبه لا يمكن إيقافها."

لماذا أصبح المهاجم نشطًا مرة أخرى بعد 5 سنوات؟

على الرغم من أن هذه المحافظ الخاصة أصبحت نشطة اليوم لأول مرة منذ 2018، إلا أن بعض المحافظ الأخرى تم استخدامها لنقل الأموال في يناير 2023 وشراء بيتكوين.

ومع ذلك، فإن التحويل اليوم يمثل أكبر تجميع لجميع أموال الإيثريوم المسروقة من المهاجم. قد يشير هذا إلى عدة أشياء.

أولاً، نقل الأموال إلى محفظة متعددة التوقيعات قد يشير إلى أن المهاجم يستعد لعملية كبيرة أو سلسلة من العمليات. قد يشمل ذلك غسل الأموال من خلال الخلاطات، أو التبادلات اللامركزية، أو أدوات أخرى لإخفاء أصولها.

أيضًا، تجميع الأموال قد يكون تمهيدًا لتصفية بعض أو كل الإيثريوم. من الجدير بالذكر أن تصفية مثل هذه الكميات الكبيرة من الإيثريوم في السوق الحالي قد يثير مخاوف بشأن سعر إيثريوم على المدى القصير.

من ناحية أخرى، قد يتوقع المهاجم ظروف سوق مواتية، مثل ارتفاع في أسعار الإيثريوم، لتعظيم قيمة ممتلكاته المسروقة أثناء التصفية.

ومع ذلك، الأكثر إثارة للقلق، يمكن استخدام الإيثريوم المجمع لتمويل استغلالات أخرى. على سبيل المثال، تمويل رسوم المعاملات لسلسلة جديدة من الهجمات أو تمكين العمليات على شبكات بلوكتشين أخرى.

بشكل عام، إمكانية أن يصبح مثل هذا المخترق الشهير نشطًا مرة أخرى قد تكون مصدر قلق لفضاء العملات الرقمية. لقد رأينا بالفعل الصناعة تخسر 2,3 مليار دولار في 2023، بزيادة ضخمة بنسبة 40% عن 2023. وكانت إيثريوم أيضًا الشبكة الأكثر تضررًا بين هذه الهجمات.