منصة بيتجيت، بالتعاون مع شركات أمن البلوكشين سلو ميست و إليبتيك، كشفت عن التركيبة المرعبة لأكثر عمليات الاحتيال في العملات الرقمية تطورًا في الآونة الأخيرة.

تأتي هذه النتائج وسط تزايد الحوادث الأمنية، بدءًا من الهجمات البارزة إلى تورط الحكومات في هجمات غسيل العملات الرقمية.

التزييف العميق بالذكاء الاصطناعي، التكتيكات الاجتماعية وراء ارتفاع عمليات الاحتيال في العملات الرقمية لعام 2025: تقرير بيتجيت

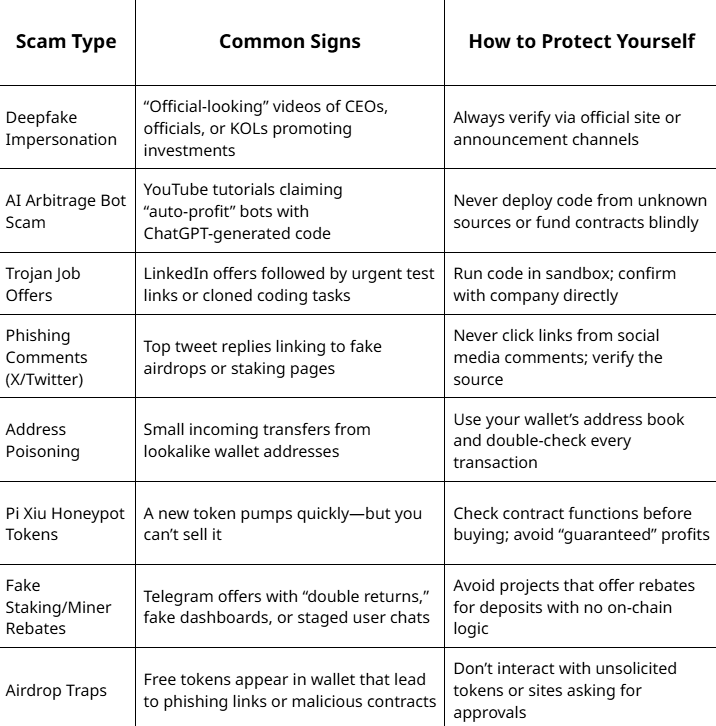

يستشهد التقرير بالتزييف العميق للذكاء الاصطناعي، وعلم النفس المسلح، والهندسة الاجتماعية. يكشف كيف يستخدم الفاعلون السيئون مقاطع الفيديو الاصطناعية، والهويات الافتراضية، واجتماعات العملات الرقمية المزيفة لخداع المستخدمين وتفكيك الثقة في نظام ويب 3.

أحد الاكتشافات الرئيسية في التقرير هو أنه في عام 2025، ستتجاوز عمليات الاحتيال سرقة مفاتيح المستخدمين إلى اختطاف واقع الضحايا. من التزييف العميق للمشاهير إلى عروض العمل الترويجية المزيفة واجتماعات زووم المزيفة، تمزج أحدث عمليات الاحتيال بين الخداع عالي التقنية والتلاعب منخفض التقنية.

يصنف تقرير بيتجيت التهديدات الأكثر خطورة تحت ثلاثة أعمدة: انتحال الهوية بالتزييف العميق، وعمليات الاحتيال بالهندسة الاجتماعية، والمخططات الهرمية المتقدمة. الأكثر خبثًا هي التزييفات العميقة.

التزييف العميق بالذكاء الاصطناعي يطمس الخط الفاصل بين الحقيقي والمزيف

في أوائل عام 2025، ألقت شرطة هونغ كونغ القبض على 31 فردًا في عصابة احتيال بالتزييف العميق. سرق الجناة 34 مليون دولار من خلال انتحال شخصيات مدراء تنفيذيين في العملات الرقمية خلال مكالمات استثمارية مزيفة. كانت هذه واحدة من 87 عملية مماثلة تم تفكيكها في جميع أنحاء آسيا في الربع الأول فقط.

“…المهاجمون يستخدمون أدوات توليف الذكاء الاصطناعي لتزوير الصوت والصورة لشخصيات مؤسسي المشاريع المعروفة، والمدراء التنفيذيين للمنصات، أو قادة المجتمع لإيهام المستخدمين. غالبًا ما تكون هذه المواد المزيفة واقعية للغاية”، جاء في مقتطف من التقرير الذي تم مشاركته مع BeInCrypto.

مع أدوات مثل Synthesia وElevenLabs وHeyGen، يقوم المهاجمون بتزوير صور ديناميكية للشخصيات العامة. تشمل الضحايا المذكورين إيلون ماسك ورئيس وزراء سنغافورة. يقوم الفاعلون السيئون بإنشاء مقاطع فيديو مقنعة للترويج لمنصات احتيالية.

غالبًا ما يتم توزيع هذه المقاطع على القنوات الاجتماعية مثل تيليجرام، وX (تويتر)، وYouTube Shorts. بناءً على التقرير، يقومون بإيقاف التعليقات للحفاظ على واجهة الشرعية.

تضمنت إحدى الحالات مقاطع تزييف عميق لوزير سنغافورة لي هسين لونج وهو يروج لـ"مبادرة عملة رقمية مدعومة من الحكومة". الحملة أوقعت الآلاف قبل أن يتم الإبلاغ عنها.

زووم، ولكن اجعلها عملية احتيال

تكتيك مقلق آخر يتضمن انتحال شخصية زووم. يتلقى الضحايا دعوات اجتماع مزيفة من "تنفيذيي العملات المشفرة"، مما يدفعهم إلى تنزيل برامج محملة ببرامج تروجان.

خلال الاجتماع، يستخدم المحتالون صورًا رمزية مزيفة وبيانات اعتماد مزورة لخداع المستخدمين لمشاركة الوصول إلى المحفظة أو الموافقة على معاملات ضارة.

“الأشخاص الذين يجذبونك لتنزيل زووم مزيف للاجتماعات مقنعون للغاية، مما يجعلك تشعر بأنه من غير المحتمل أن يكون مزيفًا. نقطة رئيسية هي أن المشاركين الذين تراهم خلال الاجتماع يتم عرضهم فعليًا باستخدام مقاطع فيديو مزيفة... لا تشك في ذلك، في عصر الذكاء الاصطناعي، يمكن أن يكون تزوير الفيديو والصوت واقعيًا للغاية...”، شارك مؤسس SlowMist كوس على X.

بمجرد الدخول إلى النظام، يمكن للمهاجمين الوصول إلى بيانات المتصفح، أو التخزين السحابي، أو المفاتيح الخاصة، مما يعرض المستخدمين لخطر اختراق الحساب بالكامل. تمثل هذه الهجمات متعددة الطبقات فئة جديدة من "اختطاف الهوية" تجمع بين التسلل التقني والتلاعب بالثقة الاجتماعية.

الهندسة الاجتماعية لاستغلال ضعف البشر

تؤكد تقرير Bitget أن الاحتيالات الحديثة تعتمد بقدر كبير على علم النفس كما تعتمد على الشيفرة. أحد الاتجاهات البارزة هو ارتفاع عمليات الاحتيال باستخدام “روبوتات التحكيم بالذكاء الاصطناعي”، حيث يعد المحتالون بأرباح سهلة باستخدام عقود ذكية تحمل علامة ChatGPT.

يخدع الفاعلون السيئون المستخدمين لنشر شيفرة ضارة عبر صفحات Remix IDE مزيفة، ويتم تحويل أموالهم على الفور إلى محافظ المحتالين.

ما هو الأسوأ؟ هذه المخططات غالبًا ما تكون صغيرة النطاق، تستهدف الضحايا بمبالغ تتراوح بين 50–200$ في كل مرة. بينما تكون الخسائر صغيرة بما يكفي لردع الملاحقة، إلا أنها متكررة بما يكفي لتوليد أرباح تراكمية كبيرة للمهاجمين.

مخططات بونزي وراء العوائد الموعودة

بجانب الاحتيالات التي يتم إنشاؤها بواسطة الذكاء الاصطناعي، تحذر Bitget أيضًا من أن مخططات بونزي والهرم التقليدية لم تختف، بل تطورت. على وجه التحديد، خضعت هذه الاحتيالات لـ"تطور رقمي"، مستفيدة من الأدوات على السلسلة، والتسويق الفيروسي السريع، ووهم الشرعية من خلال العقود الذكية.

بدلاً من الحسابات المصرفية الخارجية الغامضة، يجذب المحتالون في العصر الحديث الضحايا من خلال مجموعات تيليجرام، وضجة تويتر، والرموز التي تحتوي على آليات إحالة مدمجة.

تمنح العقود الذكية هذه الاحتيالات قشرة رقيقة من اللامركزية والشفافية. في الوقت نفسه، تحاكي الاقتصاديات الرمزية المبهمة بعناية هياكل العائدات الشرعية حتى الانهيار الحتمي.

مزيج قوي من الهندسة الاجتماعية والانتشار الرقمي يغذي هذا التحول. المؤثرون والمروجون المجهولون غالبًا ما يزرعون هذه الاحتيالات من خلال الميمات، الشهادات، أو حتى مقاطع الفيديو التي تم إنشاؤها بواسطة الذكاء الاصطناعي والتي تتظاهر بأنها شخصيات موثوقة.

المشاريع التي تتنكر كـ "DAOs مدفوعة بالمجتمع" أو بروتوكولات الستاكينغ تجذب المستخدمين بعوائد غير مستدامة، مما يخلق حالة من الهوس بالشراء التي تخفي استراتيجية سيولة الخروج.

بينما تكافح اللوائح للحاق بالركب، فإن السرعة والنطاق الذي تنتشر به هذه المخططات الرقمية الهرمية تجعل من الصعب تتبعها.

دعوة للتشكيك والدفاع الجماعي

في ظل هذا السياق، أطلقت بيتجيت مركزًا مخصصًا لمكافحة الاحتيال، يدمج تحليلات سلوكية في الوقت الفعلي للإشارة إلى الأنشطة المشبوهة.

لقد تعاونت مع Elliptic وSlowMist لتتبع تدفقات الأموال غير المشروعة وتفكيك البنى التحتية للتصيد الاحتيالي عبر سلاسل متعددة.

يحث التقرير المستخدمين على التحقق من جميع التعليمات المتعلقة بالأصول عبر قنوات متعددة، مشيرًا إلى أن المصداقية البصرية والسمعية لم تعد كافية. كما يشجع المشاريع على تبني بث التوقيعات على السلسلة والحفاظ على قناة اتصال واحدة موثوقة.

مع تقدم الاحتيالات، يجب أن تتقدم دفاعات المستخدم والنظام البيئي أيضًا. يواجه الآن صناعة العملات الرقمية تحديًا مزدوجًا: حماية الأصول وإعادة بناء ثقة المستخدم في عالم رقمي حيث يمكن لأي شخص أن يكون أي شخص.

هذا التقرير يأتي في الوقت المناسب، بعد ساعات فقط من تغريدة الرئيس سانتياغو بينيا التي زعمت أن باراغواي اعتمدت بيتكوين كعملة قانونية. ومع ذلك، تم اختراق حسابه على X (تويتر)، مع علامات تحذير تتراوح من عنوان محفظة بيتكوين إلى لغة مشبوهة، مما أثار مخاوف من الاحتيال.

وبالمثل، أشارت التقارير الأخيرة أيضًا إلى أن عمال تكنولوجيا المعلومات الكوريين الشماليين استخدموا هويات مزورة لتجاوز فحوصات KYC. أفادت BeInCrypto أنهم يحولون أرباح العملات الرقمية إلى النظام لدعم برنامج الأسلحة الخاص به.

تسلط هذه الحوادث الضوء على التهديد المتزايد للجهات الفاعلة السيئة في العملات الرقمية، مما يعكس الحاجة إلى توخي الحذر الشديد.